h3c模拟器内网ip怎么映射到公网

H3C 模拟器通常是运行于本地网络中的,因此内网 IP 地址无法直接映射到公网 IP 上。不过,你可以通过端口映射和 NAT 等方式将 H3C 模拟器的内网 IP 映射到公网 IP 上,从而实现从公网访问 H3C 模拟器。

具体操作步骤如下:

1. 配置端口映射:通过配置路由器的端口映射功能,将 H3C 模拟器的内网 IP 地址与一个公网 IP 地址关联起来,并指定一个公网端口与一个内网端口对应,以便外部用户通过公网 IP:端口号的方式访问 H3C 模拟器。具体配置方法因不同路由器型号而异,需要参照相关路由器的用户指南进行操作。

2. 配置 NAT 转换:NAT 是一种常用的技术,用于在网络中将私有 IP 地址转换成公有 IP 地址。通过配置路由器的 NAT 转换规则,将 H3C 模拟器的内网 IP 地址映射到公网 IP 上,从而实现外部用户直接访问 H3C 模拟器。具体配置方法同样因不同路由器型号而异,需要参照相关路由器的用户指南进行操作。

3. 配置防火墙策略:为了保护网络安全,需要在防火墙中添加相应的策略,允许外部用户访问到 H3C 模拟器。具体配置方法同样因不同路由器型号而异,需要参照相关路由器的用户指南进行操作。

需要注意的是,以上操作需要在路由器管理界面进行配置,因此需要有一定的网络知识和管理权限。如果不熟悉路由器配置或者不确定如何操作,请联系相关网络管理人员或者路由器供应商的技术支持。

h3c防火墙配置命令入口

命令入口为:

```

system-view

```

进入系统视图后,可以使用以下命令进行防火墙配置:

1. 设置防火墙策略:

```

firewall filter chain input {policy} {rule} {action}

```

其中,policy为防火墙策略名称,rule为规则名称,action为规则动作。例如:

```

firewall filter chain input policy1 rule1 action enable

```

2. 添加防火墙规则:

```

firewall filter rule {source} {destination} protocol {protocol} {port range} {action}

```

其中,source为源IP地址或IP地址范围,destination为目标IP地址或IP地址范围,protocol为协议类型,port range为端口号范围,action为规则动作。例如:

```

firewall filter rule source 192.168.1.0/24 destination 172.16.0.0/16 protocol icmp port-range 1-65535 action reject

```

3. 删除防火墙规则:

```

delete firewall filter rule {rule name}

```

4. 查看防火墙策略和规则:

```

display firewall filter policy {policy name} //查看防火墙策略信息

display firewall filter rule {rule name} //查看防火墙规则信息

```

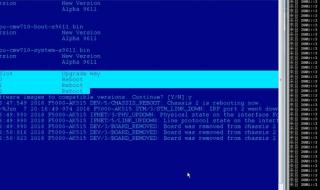

h3c防火墙配置

本文为大家介绍一个H3C防火墙的配置实例,配置内容包括:配置接口IP地址、配置区域、配置NAT地址转换、配置访问策略等,组网拓扑及需求如下。

1、网络拓扑图

2、配置要求

1)防火墙的E0/2接口为TRUST区域,ip地址是:192.168.254.1/29;

2)防火墙的E1/2接口为UNTRUST区域,ip地址是:202.111.0.1/27;

3)内网服务器对外网做一对一的地址映射,192.168.254.2、192.168.254.3分别映射为202.111.0.2、202.111.0.3;

4)内网服务器访问外网不做限制,外网访问内网只放通公网地址211.101.5.49访问192.168.254.2的1433端口和192.168.254.3的80端口。

3、防火墙的配置脚本如下

<H3CF100A>dis cur

#

sysname H3CF100A

#

super password level 3 cipher 6aQ>Q57-$.I)0;4:\(I41!!!

#

firewall packet-filter enable

firewall packet-filter default permit

#

insulate

#

nat static inside ip 192.168.254.2 global ip 202.111.0.2

nat static inside ip 192.168.254.3 global ip 202.111.0.3

#

firewall statistic system enable

#

radius scheme system

server-type extended

#

domain system

#

local-user net1980

password cipher ######

service-type telnet

level 2

#

aspf-policy 1

detect h323

detect sqlnet

detect rtsp

detect http

detect smtp

detect ftp

detect tcp

detect udp

#

object address 192.168.254.2/32 192.168.254.2 255.255.255.255

object address 192.168.254.3/32 192.168.254.3 255.255.255.255

#

acl number 3001

description out-inside

rule 1 permit tcp source 211.101.5.49 0 destination 192.168.254.2 0 destination-port eq 1433

rule 2 permit tcp source 211.101.5.49 0 destination 192.168.254.3 0 destination-port eq www

rule 1000 deny ip

acl number 3002

description inside-to-outside

rule 1 permit ip source 192.168.254.2 0

rule 2 permit ip source 192.168.254.3 0

rule 1000 deny ip

#

interface Aux0

async mode flow

#

interface Ethernet0/0

shutdown

#

interface Ethernet0/1

shutdown

#

interface Ethernet0/2

speed 100

duplex full

description to server

ip address 192.168.254.1 255.255.255.248

firewall packet-filter 3002 inbound

firewall aspf 1 outbound

#

interface Ethernet0/3

shutdown

#

interface Ethernet1/0

shutdown

#

interface Ethernet1/1

shutdown

#

interface Ethernet1/2

speed 100

duplex full

description to internet

ip address 202.111.0.1 255.255.255.224

firewall packet-filter 3001 inbound

firewall aspf 1 outbound

nat outbound static

#

interface NULL0

#

firewall zone local

set priority 100

#

firewall zone trust

add interface Ethernet0/2

set priority 85

#

firewall zone untrust

add interface Ethernet1/2

set priority 5

#

firewall zone DMZ

add interface Ethernet0/3

set priority 50

#

firewall interzone local trust

#

firewall interzone local untrust

#

firewall interzone local DMZ

#

firewall interzone trust untrust

#

firewall interzone trust DMZ

#

firewall interzone DMZ untrust

#

ip route-static 0.0.0.0 0.0.0.0 202.111.0.30 preference 60

#

user-interface con 0

user-interface aux 0

user-interface vty 0 4

authentication-mode scheme

#

return

h3c防火墙配置教程

1、首先我们进入H3C防火墙界面,接着进入WEB将接口改为二层模式。

2、在将二层模式的接口划到Trust安全域中。

3、点击界面左侧快捷菜单栏里的防火墙选项。

4、进行配置安全策略,安全策略配置完如图。

5、配置其他网段只能访问其中的服务器。

6、DHCP要启用DHCP中继dhcp-relay,这样配置就完成了。

H3C防火墙的配置

h3c防火墙用户名密码设置一:

你先命令行登陆防火墙。然后

sys

ip http enable

以下可以不操作。

local-user admin(可以是你的账户名)

service-type web

然后设置下权限。

2. h3c防火墙用户名密码设置二:

打开浏览器,在地址栏输入192.168.1.1(一般路由器地址是这个或者查看路由器背面的登录信息)进路由-输入用户名,密码 ,(默认一般是admin)。

如果想要修改帐户和密码,可以进入路由器后选择系统工具-登陆口令。

打上默认帐号和密码,打上新帐号和密码。保存。

h3c防火墙用户名密码设置三:

进入CLI界面下设置,一般使用超级终端。

进入后首先进入系统视图 输入 sys

你上面的命令没有标记回车

local-user admin

password cipher //后面的密码内容自己添

authorizationlo-attribute level 3

service-type telnet //应用服务类型

评论列表(3条)

我是趣观号的签约作者“邰星”!本篇文章由我发布,与趣观号立场无关,如有问题请与我联系!

希望本篇文章《h3c防火墙模拟器 h3c模拟器内网ip怎么映射到公网》能对你有所帮助!

点击进入我的主页查看更多我的作品:[邰星的主页]